E-Mail Cyberangriff– so tricksen Hacker Mitarbeiter aus:

„Hilfe, wir werden verkauft!“

Kommt so eine Mail aus dem Kollegenkreis, verbreitet sie Angst und Panik. Eine derartige Nachricht wird natürlich geöffnet, die Links darin geklickt und die Botschaft fleißig weiterverbreitet. Dumm nur, dass der Absender gar nicht aus der Chefetage kommt! Tatsächlich war ein völlig Fremder am Werk und er war gut. Das Logo stimmt, die Signatur wirkt echt, die Bilder sind bekannt, doch die E-Mail-Adresse weicht nur minimal vom Original ab. Das fällt nicht weiter auf.

Mit solchen und ähnlichen Tricks arbeiten Hacker. Sie nutzen menschliche Schwächen aus. Sie setzen User zeitlich, emotional oder finanziell so unter Druck, dass geltende Sicherheitsstandards und Vorsichtsmaßregeln kurz vergessen werden. Das reicht, damit gefährliche Links oder gefälschte Buttons zum Einsatz kommen. Ein Klick genügt und schon platziert sich Schadsoftware unbemerkt auf dem Firmenrechner.

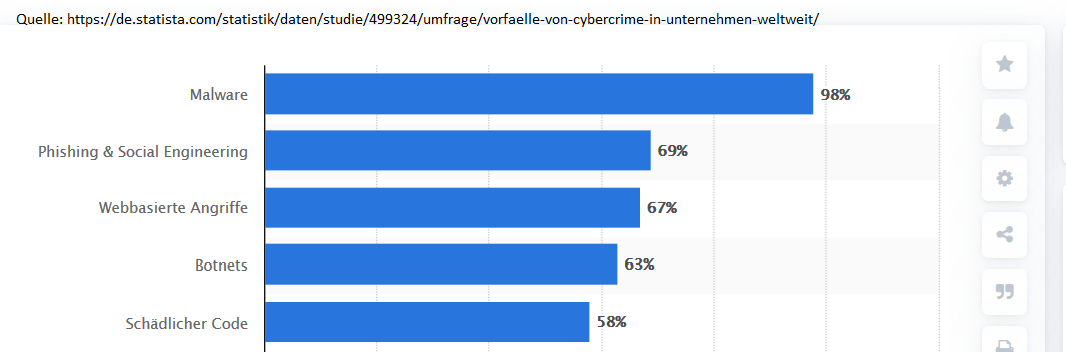

Social Engineering Attacken auf Platz 2 der Cybercrime Statistik

Dass solche Methoden Erfolg haben, zeigt die Statista Grafik ganz deutlich:

Dass auch deutsche Firmen betroffen sind, liegt auf der Hand. Allerdings trifft es nicht nur die Großen. Kleine und mittlere Unternehmen sind für Internetkriminelle sogar ganz besonders interessant, denn hier liegt die Erfolgsquote höher! Das liegt an den geringeren Ressourcen, deshalb hat sich Best Carrier dieser Problematik angenommen:

Wir simulieren E-Mail Cyberattacken bei unseren Kunden und prüfen, wie Mitarbeiter reagieren. Manche springen sofort auf den Zug, andere brauchen richtig Druck. Unser Team ist da ziemlich kreativ, doch zum Glück fallen nicht alle auf uns herein.

Wie sähe Ihre Quote aus? Sind die Kollegen skeptisch genug und immer auf der Hut? Warten Sie nicht, bis echte Kriminelle das austesten. Sprechen Sie lieber mit uns, der Best Carrier GmbH. Wir sind Ihr Partner für mehr Datenschutz und Datensicherheit.